Überwachung soweit man blickt

Überwachung soweit man blickt

Wussten Sie, dass nahezu jede E-Mail gespeichert und überprüft wird? Wenn Sie im Internet surfen, werden Ihre Spuren vom ISP mitprotokolliert. Ihr Chattext in Onlinespielen wird mitgeschnitten. Ihre privaten Bilder in Facebook werden auf Google gelistet. Dies ist nur ein Auszug davon, was alles überwacht wird.

Wenn Sie mit Ihrem Gerät keine illegalen Tätigkeiten machen, sollten Sie vor den Schutzvorkehrungen auch keine Angst haben. Die meisten Datenspeicherungen werden innerhalb kürzester Zeit wieder gelöscht.

E-Mails: Rechtslage in Deutschland und Beispiele

Hier möchte ich ein Zitat aus Wikipedia einfügen:

[vc_testimonial author=“Wikipedia“ company=“Telekommunikationsgesetz, Rechtslage in Deutschland“] Nach Telekommunikationsgesetz (TKG) § 110 und Telekommunikations-Überwachungsverordnung müssen seit dem Jahr 2005 alle Betreiber, die Telekommunikationsdienste für die Öffentlichkeit anbieten, d. h. in diesem Zusammenhang öffentliche E-Mail-Server betreiben, auf Anordnung eine E-Mail-Überwachung durchführen. Anbieter, die insgesamt mehr als 10.000 (vor 2008: 1.000) Teilnehmer haben, müssen technische und organisatorische Vorkehrungen zur unverzüglichen Einleitung einer Überwachung treffen, sprich „überwachungsbereit“ sein. [/vc_testimonial]

Die Funktionsweise beim E-Mail-Schriftverkehr sieht vereinfacht so aus:

Sie verfassen auf Ihrem Gerät eine E-Mail und „senden“ diese ab. Der Empfänger der E-Mail ist in den meisten Fällen Ihren E-Mail-Provider, also beispielsweise GMX, Yahoo oder AON/Telekom/A1. Hier findet die erste Speicherung statt. Ihr E-Mail-Provider sucht nun in einer Liste mit Domänen Ihres Empfängers (der Teil der E-Mail-Adresse hinter dem @-Zeichen) und sendet diesen Text inklusive Anhänge an den Ziel-Provider. Dieser überprüft ggf. nochmals die Inhalte und leitet diese an die jeweilige Mailbox weiter, wo sich der Empfänger diese lokal wieder abholen kann.

Sie sehen schon: Überwachung an allen Ecken und Enden. Bedenken Sie aber, dass nur auffällige Stichwörter oder Kombination aus verschiedenen Wörtern wirklich „überprüft“ werden, also dass sich diese jemand ansieht. Inzwischen werden 196,3 Milliarden E-Mails pro Jahr verschickt, das könnte niemand mehr händisch durchschauen! (Quelle: https://de.statista.com/statistik/daten/studie/252278/umfrage/prognose-zur-zahl-der-taeglich-versendeter-e-mails-weltweit/ ).

Die Statistik aus 2010 besagt: Von dieser unüberschaubaren Anzahl von E-Mails wurden 37 Millionen E-Mails überprüft und 209 wurden davon als gefährlich eingestuft.

Von etwaigen Premium-Dienste, die E-Mails verschlüsseln und sicher gegenüber Überwachung machen sollen: Davon kann ich als Fachmann nur abraten. Im Endeffekt können Sie es ohnehin nicht überprüfen, ob Ihre E-Mail angesehen wurde!

Internet-Surfen

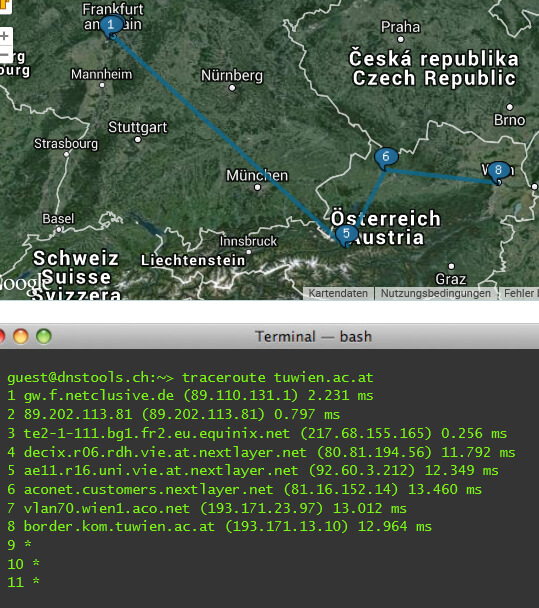

Immer wenn Sie eine Suchmaschine benutzen, auf ein Community-Portal sich einwählen, in einen Chat gehen, hinterlassen Sie eine Spur. Ihr Gerät fordert Datenpakete von einer Webadresse an, die Sie ansteuern möchten. Der sogenannte Namensauflöser, auch unter der Bezeichnung DNS bekannt, ist ein Server, der stark vereinfacht betrachtet eine Liste mit anderen Servern besitzt und so zum nächstgelegenen Server weitervermittelt. Auf diesen Servern werden die Datenpakete geschleust. Erst eine Anfrage von Ihrem Rechner zu Ihrem eingestellten DNS-Server, der meistens vom Internet-Service-Provider (ISP) vorgegeben wird. Dieser ISP leitet die Anfrage, also das Datenpaket, weiter zu den passenden nächsten DNS. Die Flut an diesen Daten ist absolut unüberschaubar, allerdings kann man noch Tage nachvollziehen, welche Pakete welcher Internet-Anschluss von welcher Website erhalten hat.

Beispiel für Nachverfolgbarkeit beim Aufruf einer Website

Können Sie sich davor schützen? Das ist schwierig. Sie können – sofern Ihr ISP dies überhaupt zulässt – den verwendeten DNS händisch ändern. Allerdings sind die „privaten“ DNS-Server häufiger risikobehaftet und es gibt höhere Latenzen, also längere Ladezeiten bis eine Seite geöffnet wird. Prinzipiell gehen Sie aber dennoch über Ihren Einwahlpunkt des ISP ins Internet, dieser könnte also im Zweifelsfall immer nachweisen, auf welchen Webseiten Sie waren (wenn auch nur für eine relativ kurze Zeitspanne).

Für den versierten Hobby-Recherchierer öffnet sich nach kurzem Suchen eine Software, die TOR genannt wird. TOR sind ein Netzwerk aus verschiedensten, größtenteils anonymen DNS-Servern, welche ein „sicheres“ und nicht nachvollziehbares Browsen ermöglichen sollen. Dass diese nicht ganz so sicher sind, zeigte die Operation „Onymous“, in der etwa 30 illegale Seiten gesperrt wurden (welche nicht über eine normale Suchmaschine gefunden werden konnten) und auch Besucherdaten gesammelt wurden.

Wenn Sie sicher im Internet unterwegs sein wollen, sollten Sie folgende Punkte beachten:

- Schalten Sie Browser-Addons ab, also primär Adobe Flash Player, Java-Runtime

- Besuchen Sie nach Möglichkeit keine illegalen Webseiten-Inhalte

- Verzichten Sie auf ominöse DNS-Server

Facebook – oder: Das weiß Facebook über Sie, ohne dass Sie es eingegeben haben

Facebook ist ein Paradebeispiel für einen halbintelligenten Dienst. Sie melden sich an, füllen Ihre Daten weitgehend aus und *schwupps*: Sie erhalten Kontaktvorschläge, wen Sie nicht alles kennen! Möchten Sie Freundschaften mit verloren geglaubten Kontakten wieder aufleben lassen? Dafür ist Facebook doch wirklich prima geeignet. Und man kann auch noch Spiele drauf spielen. Und Texte kommentieren. Und Fotos posten. Und Personen auf diesen Fotos kennzeichnen.

Der geneigte Leser merkt schon, in welche Richtung das geht.

Nehmen wir an, Sie legen sich ein Facebook-Profil an und geben nur die wichtigsten Grundinformationen ein, also Ihren Namen (der echte Name wird ja verlangt), plus den Wohnort und Ihr Alter.

Daraus kann Facebook bereits herausrechnen, wen Sie aus der Schule kennen könnten, nämlich alle +/- ein Jahr Lebensalter, die nach Ihrem Geburtsdatum plus etwa 6-8 Jahre in Ihrem Wohnort waren. Schon haben Sie die ersten Treffer. Das ist ein ganz banales Beispiel, wie Sie plötzlich verkettet werden.

Wenn Sie ein „Mag ich!“ auf ein Produkt setzen, als Beispiel benutze ich hier einfach Coka Cola (weil es jeder kennt), so erhalten Sie bei Ihrem nächsten Besuch in dieser Plattform auch Kontakte, die eben Coka Cola ebenfalls mögen.

„Das ist ja alles nicht so schlimm“, sagen Sie sich vielleicht. Das Ganze geht aber noch weiter: Sie denken sich nun: „es soll doch nicht jeder mein Profil einsehen können“ und deaktivieren die öffentliche Anzeige dieser persönlichen Daten. Das wäre an sich ja ein guter Ansatz. Aber da schlägt Ihnen die Fotomarkierung in das Konzept rein. Markiert jemand auf einem Foto Sie als Person und nennt den Namen, wird dieser mit Ihrem Konto verknüpft. Gleichzeitig wird das Aufnahmedatum und die – wenn vorhanden – GEO-Daten (die Position, an der das Bild aufgenommen wurde) damit verknüpft. Ich hatte einen Geschäftsfall, bei der eine Kundin eine Kündigung erhalten hatte, nachdem ihr Arbeitgeber – mit dem Sie auf Facebook befreundet war – eine Nachricht von einer dritten Person erhalten hatte (automatisch), dass die Angestellte zu einem gewissen Zeitpunkt (während eines Krankenstandes) auswärts im Park mit ihrer Freundin war. Die Freundin schoss ein Selfie mit der besagten Kundin und stellte es auf Facebook ein. Dieses Foto war mit etwas Erfahrung bei Suchmaschinen auch nach kürzerer Zeit auf der Suchmaschine Google zu finden, da diese ebenfalls auf diese Informationen zurückgreift.

Wussten Sie, dass man als Unternehmen in Facebook einen richtig großen Kundenkreis bekommen kann? Sie haben sicher schon einmal eine Werbezuschrift von einem unbekannten Anbieter erhalten. Als Firma hat man die Möglichkeit, selektiv potentielle Kunden anzuschreiben. In unserem IT-Beispiel:

[vc_testimonial author=“Facebook“ company=“Vereinfachte Suchanfrage“] Wir suchen männliche Erwachsene von 22 bis 28 Jahren, die sich für IT/Computer interessieren und Onlinespiele mögen. Dazu sollte nun noch ein Mindestmaß an Hauptschulabschluss verfügbar sein und in einer Arbeit nachgehen. Und der Wohnort soll im Umkreis von 30km von Perg aus sein. [/vc_testimonial]

Mit dieser (optisch jetzt natürlich etwas aufpoliert) Suchanfrage kann man gezielt seinen Kundenstock erweitern. Bedenken Sie daher immer, dass kostenlose soziale Netzwerke meist Plattformen für Firmen sind, wo geworben wird; und das meist mehr als im Fernsehen. Denn: Irgendwer muss die Dienste ja bezahlen!

Um sich davor zu schützen kann man nicht sonderlich viel tun: Entweder nur den Netzwerken beitreten, die Sie wirklich benötigen oder möglichst profane und wenig aussagende Daten ausfüllen. Weisen Sie Ihre Freunde und Bekannte eventuell darauf hin, dass Sie nicht in Fotos markiert werden möchten. Wenn Sie Bilder hochladen stellen Sie sicher, dass GEO-Tagging, also der Standort der Aufnahme, wenn möglich auch die Aufnahmezeit am Aufnahmegerät deaktiviert sind.

Nächstes Beispiel: Windows-Live-Konten, Apple-ID und Google-Account

Die drei in der Überschrift genannten Dienste gehören zu Betriebssystemen und werden bei Google und Apple zwingend vorausgesetzt. Ohne diese können Sie überhaupt keine Programme, oder etwas modischer: Apps, installieren.

Mit der Kombination von Betriebssystemen mit einem Onlinedienst (auch Cloud genannt) können viele Dinge einfacher gemacht werden: Ihre Kontakte auf dem Handy/Smartphone werden automatisch auf Ihr Notebook übertragen, Sie können Bilder, die Sie am Rechner bearbeitet haben problemlos unterwegs auf dem Mobilgerät abrufen. Inzwischen können Sie sogar schon Texte und Präsentationen „live“ abspielen. Das ist doch recht praktisch!

Meist werden die Benutzer „bestraft“, wenn sie sich nicht über einen Cloud-Dienst anmelden. Bei allen drei genannten Diensten verliert man die Möglichkeit des integrierten Software-Browsers. Bei Windows ist das nicht so schlimm, da Sie ohnehin das meiste über CD, DVD oder direkt aus dem Internet beziehen können. Allerdings verlieren Sie – seit Windows 8 und speziell in Windows 10 – viele Funktionen wie beispielsweise den Cortana-Sprachassistenten. Dieser würde nämlich in der Microsoft-Cloud gefragte Passagen ablegen, um diese schneller abrufen zu können.

Bedenken Sie beim Ablegen von Daten in einer Cloud immer folgendes: Sie können nie nachvollziehen, ob sich jemand Ihre Daten angesehen hat. Ob dies nun ein mutwilliger Hacker-Angriff oder eine Durchsicht des Anbieters sei, lasse ich hier offen.

Davor können Sie sich ebenfalls nicht wirklich schützen. Sie können zwar Ihre Daten verschlüsseln, doch gibt es in der IT-Szene genügend Softwareprodukte die leicht erhältlich sind, um die meisten Kodierungen sofort wieder zu dekodieren, also zu entschlüsseln.

Dropbox – oder: Wie teile ich am besten meine Dateien mit anderen?

Dropbox mag auf den ersten Blick sicher wirken. Aber ist es das wirklich? Dropbox preist sich mit einer SSL-verschlüsselten Verbindung an, und auch der Datenspeicher soll gut geschützt sein. Allerdings ist der Datenspeicher nicht verschlüsselt. Dies mag für Urlaubsfotos und wenig gefährliche Daten durchaus sinnvoll sein, da es weit verbreitet ist. Für Geschäfts- oder Krankendaten würde ich Ihnen dies aber nicht empfehlen.

Wenn Sie einen Cloud-Dienst nutzen möchten auf dem Sie vertrauliche Daten ablegen wollen, so rate ich Ihnen zu Tresorit. Dies ist eine attraktive Alternative zu Dropbox und stellt neben einer verschlüsselten SSL-Verbindung auch einen verschlüsselten Dateibereich zur Verfügung. Hierbei gibt es zwei Varianten. In der kostenlosen Variante können Sie bis zu drei Geräte autorisieren also erlauben, auf die Daten zuzugreifen. Außerdem können Sie drei Gigabyte an Speicher für Ihre Sache nutzen. Das reicht häufig auch mehr als aus. Sollten Sie mehr Speicher benötigen und Dateien weiter verbreiten wollen können Sie für EUR 10,00 pro Monat 100 Gigabyte Speicher nutzen und heben die Gerätebeschränkung auf.

Abschluss

Als Abschluss möchte ich festhalten, dass ich hier mit diesem Eintrag keine Panikmache betreiben möchte. Ich möchte Ihnen viel mehr aufzeigen, wie wichtig überlegtes Handeln im Internet ist. Denn: So gut wie Alles wird zwischengespeichert und ist nachvollziehbar – wenn man weiß, wie man suchen muss. Und solange Sie nichts illegales anstellen, kann Ihnen auch nicht allzuviel passieren!

In diesem Sinne wünsche ich Ihnen noch entspannte Tage!

Ihr Michael Ebenhofer, Geschäftsleitung Computersystems for you e.U.